Unified Auditing

توفر Oracle Database إمكانية التدقيق الأكثر شمولاً في المجال مع التدقيق الموحد، وهي ميزة تسجل السجل الأكثر دقة لأي نشاط قاعدة بيانات. توفر Unified Auditing مسار تدقيق موحد واحد لجميع سجلات التدقيق، ما يبسط إدارة البيانات المراجعة وتحليلها. باستخدامها، يمكنك مراقبة أنشطة قاعدة البيانات المشتبه بها واكتشافها مع إدارة متطلبات الامتثال بشكل أفضل.

- ما الجديد في Database 23ai لتدقيق قاعدة البيانات؟

تقدم Oracle Database 23ai قدرة جديدة على تدقيق الوصول إلى أعمدة معينة في الجداول وطرق العرض. تمكّنك من إنشاء نُهُج تدقيق مستهدفة بشكل أضيق تقلل من "مشكلات" سجلات التدقيق غير الضرورية.

- إنشاء نُهُج تدقيق بسيطة وفعالة

تعرّف على توفير نُهُج تدقيق موحدة أكثر دقة تستهدف احتياجات شركتك ومتطلبات الامتثال.

- تقرير KuppingerCole Leadership Compass لعام 2025 لمنصات أمن البيانات

اكتشف سبب تصنيف KuppingerCole شركة Oracle كشركة رائدة في أمان قواعد البيانات.

ميزات Unified Auditing

-

تسريع الامتثال التنظيمي

توفر السجلات الموثقة لنشاط المستخدم ضمانًا للهيئات التنظيمية بأن البيانات لا تُستخدم إلا بالطرق المقصودة.

-

اكتشاف الوصول غير الطبيعي إلى قاعدة البيانات

إن التعرّف على أنشطة قاعدة البيانات غير الطبيعية في وقت مبكر يعني أنه يمكنك التصرف بسرعة للتعامل مع التهديد الأمني وتقليل الضرر.

-

تمكين الأدلة الجنائية

يوفر مسار التدقيق المركزي والمبسط ثروة من المعلومات الدقيقة حول الوصول إلى البيانات المفيدة للتحقيقات الجنائية.

استكشاف حالات استخدام Unified Auditing

مراقبة نشاط المستخدم ذي الامتيازات

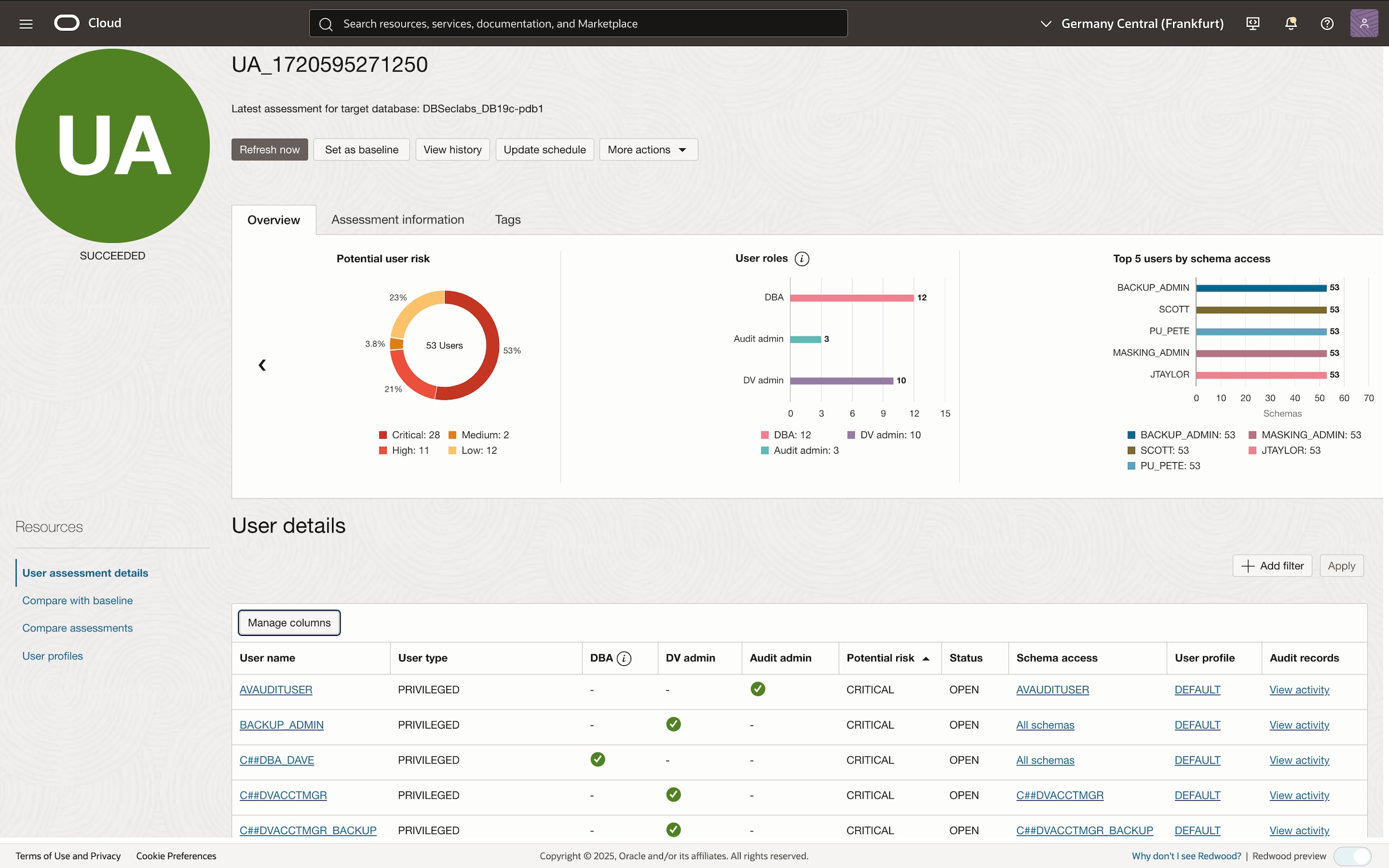

غالبًا ما تكون حسابات المستخدمين ذوي الامتيازات أهدافًا سهلة للمتسللين الذين يحاولون الوصول إلى الأنظمة والبيانات المهمة. تسمح المراقبة المستمرة لنشاط المستخدم المتميز لفِرق الأمان بتحديد السلوك غير الطبيعي بسهولة والكشف بسرعة عن تسريبات البيانات الحساسة. لمراقبة نشاط المستخدم ذي الامتيازات، حدّد أولاً المستخدمين ذوي الامتيازات في النظام.

تحديد المستخدمين ذوي الامتيازات

يمكنك تعريف حسابات مستخدمي قاعدة البيانات ذوي الامتيازات من مصادر مختلفة، مثل ما يلي:

- تقرير تقييم المستخدم في Oracle Data Safe (الموضح على اليسار)

- تقرير Oracle Database Security Assessment Tool (DBSAT)

- Oracle Audit Vault and Database Firewall (AVDF)

تدقيق المستخدمين ذوي الامتيازات

يتم تدقيق بيانات المستوى الأعلى بواسطة المستخدمين المسئولين، مثل SYSDBA وSYSKM، بشكل إلزامي عندما تكون قاعدة البيانات في حالة الإقفال أو التوصيل. لتدقيق نشاط المستخدم المسئول فور فتح قاعدة البيانات، قم بإعداد عمليات التدقيق التالية:

- مراقبة كل الأنشطة التي بدأها المستخدم للمسئولين ذوي الامتيازات، بما في ذلك SYS.

- مراقبة الوصول المباشر إلى قاعدة البيانات.

- مراقبة جميع الأنشطة التي بدأها المستخدم لحسابات قاعدة البيانات الفردية عالية المخاطر التي لديها وصول واسع للنظام أو الوصول إلى البيانات الحساسة.

تدقيق الأحداث ذات الصلة بالأمان

الأحداث ذات الصلة بالأمان هي إجراءات داخل قاعدة البيانات تستدعي مزيدًا من التدقيق والرصد المستمر لأنه يمكن إساءة استخدامها. تساعد مراقبة هذه الإجراءات على اكتشاف الأنشطة غير الطبيعية في قاعدة البيانات. وتشمل هذه الإجراءات، على سبيل المثال لا الحصر، ما يلي:

- أي تغييرات في نُهُج الأمان على مستوى قاعدة البيانات باستخدام تبديل النظام/تبديل قاعدة البيانات.

- الأحداث المرتبطة بالمستخدمين والأدوار والصلاحيات ومنحها أو إلغاؤها، والتي تؤثر في إمكانية الوصول إلى قاعدة البيانات.

- أحداث تعديل بنية مخطط قاعدة البيانات.

- الأنشطة التي تستخدم امتيازات النظام.

- الأنشطة المشتبه بها، مثل محاولات تسجيل الدخول الفاشلة المتعددة، أو النشاط المفاجئ في الحسابات الخاملة، أو التشغيل في غير ساعات العمل.

يمكن تدقيق معظم الأحداث ذات الصلة بالأمان باستخدام نُهُج تدقيق محددة مسبقًا. لمزيد من التفاصيل، راجع نُهُج التدقيق المحددة مسبقًا.

تدقيق الوصول إلى البيانات الحساسة

تُعدّ مراجعة الوصول إلى البيانات الحساسة آلية مراقبة قوية توفر رؤية للوصول إلى البيانات الحساسة وتغييراتها. يمكن أن يكون بمثابة ردع أساسي لمن ليس لديهم سبب تجاري للوصول إلى بياناتك أو تعديلها. تساعد معرفة مشهد البيانات الحساسة لديك على إنشاء نُهُج تدقيق مركزة لتتبع وصولها.

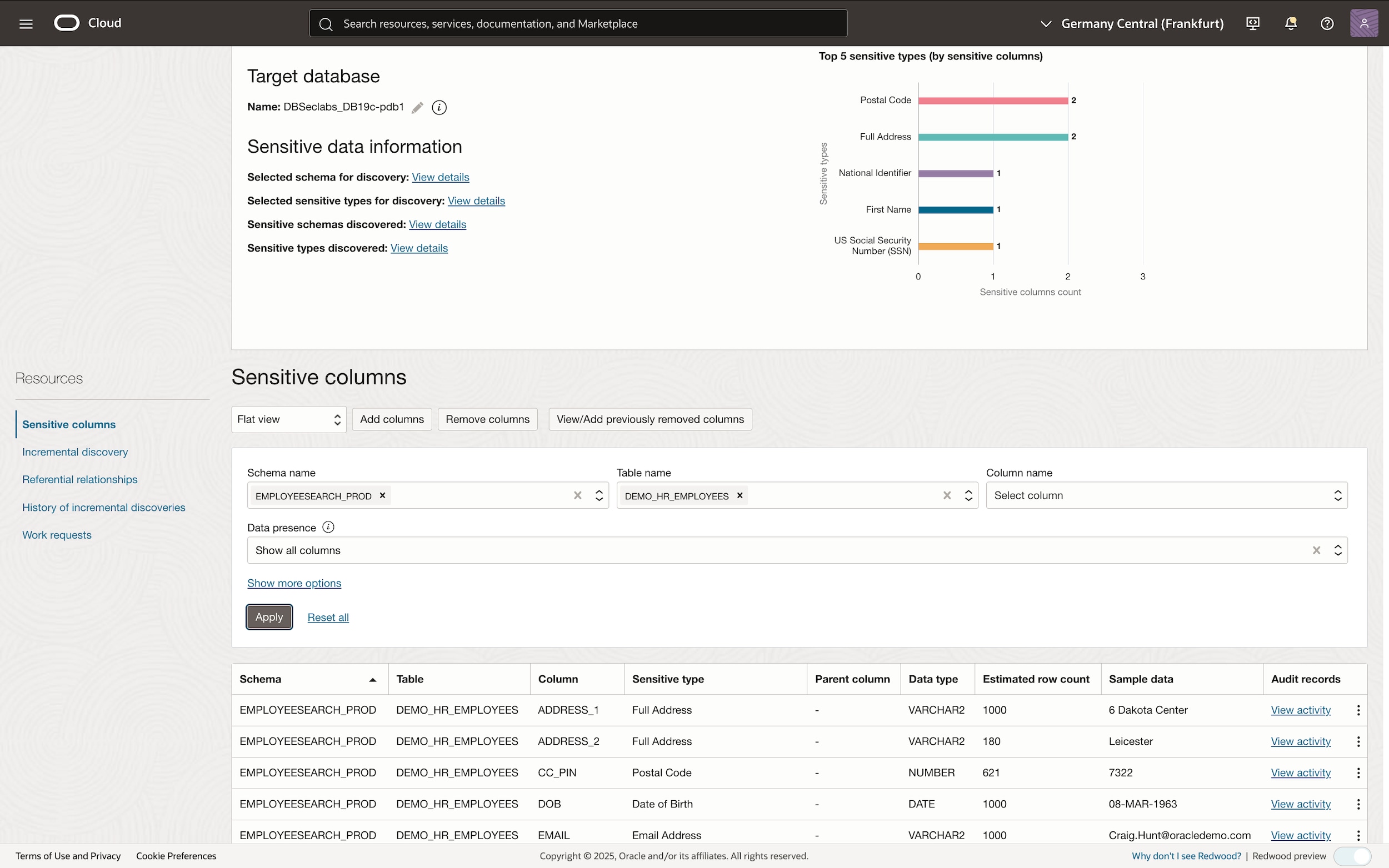

تحديد مشهد البيانات الحساسة الخاص بك

استفِد من إحدى أدوات اكتشاف البيانات الحساسة المتعددة، مثل Data Safe أو DBSAT أو AVDF أو Oracle Enterprise Manager لتحديد الجداول والأعمدة الحساسة، كما هو موضح على الجانب الأيسر.

تدقيق الوصول إلى البيانات الحساسة

فور فهم مشهد البيانات الحساسة الخاص بك، يجب تحديد مَن يمكنه الوصول إلى بياناتك الحساسة وتدقيق وصولها.

- مراقبة كل الوصول من خارج المسار الموثوق به - حتى من قِبل مستخدمي قاعدة البيانات المعتمدين الذين لديهم سبب عمل صالح، مثل حسابات خدمة التطبيق - لأنه يمثل مخاطرة أعلى.

- مراقبة كل الوصول بواسطة مستخدمي قاعدة البيانات المخولين بالتفاعل مباشرةً مع البيانات.

- تدقيق جميع محاولات أي شخص آخر للوصول إلى البيانات الحساسة لأن هذا يمثل أعلى مستوى من المخاطر.

- مراقبة الوصول إلى الأعمدة الحساسة التي تخزن بيانات التعريف الشخصية (PII).

الموارد الإضافية

البدء بعملية تدقيق موحدة

تشغيل ورشة عمل Unified Auditing

بدء استخدام حالات الاستخدام الرئيسية لـ Unified Auditing في Oracle LiveLabs.

جرِّب أداة Database Security Assessment

تقييم الوضع الأمني لقاعدة البيانات سريعًا والحصول على توصيات للتخفيف من حدة المخاطر.

الاتصال بالمبيعات

تحدث إلى أحد أعضاء الفريق حول أمان Oracle Database.